Vous n'êtes pas identifié(e).

Dernière modification par smolski (15-07-2009 20:22:56)

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Installation

L'installation est d'une simplicité déconcertante# aptitude install ssh

Et voilà le serveur est maintenant prêt à recevoir les premières connexions sur le port 22

Sous openSUSE le SSH est configuré avec un niveau de sécurité très faible, pour ce connecter en local à un PC distant il suffit de faire comme ceci.$ ssh user@192.168.1.x

mot_de_passe

Remplacer user par votre login sur le second PC et le x par la véritable ip de votre machine hôte, vous devrez répondre à la question par yes et saisir votre mot de passe de session.

ATTENTION !

Je vous recommande de ne pas exporter cette connection SSH tel quelle sur le net… Il y a des malins qui force le passage pour entrer chez vous, donc si vous voulez exporter une session SSH via un PC a 18 000 km de chez vous faites une configuration avancée.

====== Commandes ssh ======

[[commande:ssh|LES COMMANDES SSH]]

Configuration avancée

RSA ou DSA ?

RSA : est un algorithme utilisé pour le protocole ssh 1 et 2, c'est un protocole propriétaire qui est moins bien mis à jour et n'est plus conseillé dans le protocole 2

ATTENTION !

Des faits nouveaux donnent à penser que RSA n'est plus d'actualité pour générer une clé. Choisir DSA, comme indiqué ci-après. Merci à phlinux de nous tenir informé de ses tests et essais en la matière... Trop bon ce phlinux... Yep !

DSA : est un algorithme utilisé à partir du protocole 2 de ssh, c'est un algorithme libre qui est très bien maintenu, il offre une meilleure sécurité à ce jour, il est conseillé en priorité dans un environnement type ssh2.

Générer une clé

Pourquoi ne pas autoriser les connexions uniquement par clefs privés/public et interdire les connections standards où les mots de passes passent en clair.

Le but est de se passer du mot de passe qui au niveau sécurité est trop faible, alors nous allons généré une clée cryptée unique pour votre PC.$ ssh-keygen -t dsa

Votre clé sera générée en 1024 bits dans votre dossier /home/user/.ssh/ pour la mettre en place il vous suffit de l'exporter sur votre pc distant

Vérifier que la clef dans le fichier se termine bien par votre adresse ip ( Ip Internet ) et non par le nom de votre poste. Si ce n'est pas le cas, remplacer le nom par votre adresse ip$ scp /home/user/.ssh/id_dsa.pub user@192.168.1.x :/home/user/.ssh/authorized_keys

mot_de_passe

Voilà votre clé est en place, maintenant passons à la sécurité de votre système.

Sécurisé SSH

Il suffit d'éditer le fichier sshd_config en root sur le PC distant. Le fichier se trouve dans le dossier /etc/ssh/# nano /etc/ssh/sshd_config

Puis de modifier les arguments suivant « le cas est pris pour une connection uniquement par clé » :

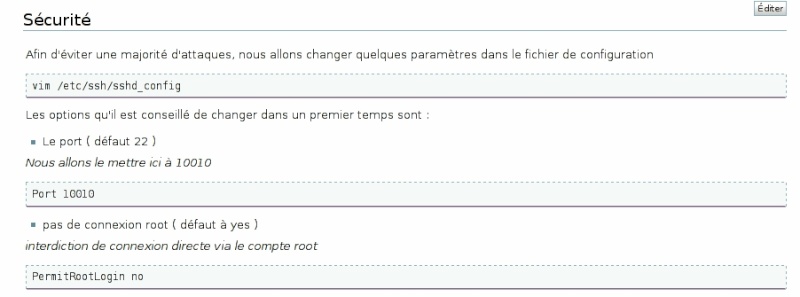

PermitRootLogin no -> évite la connection root « plus que recommandé »

RSAAuthentication yes -> active la reconnaissance RSA

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys -> va uniquement chercher la clé sur ce fichier

PasswordAuthentication no -> désactive la connection par mot de passe

PermitEmptyPasswords no -> désactive les mots de passe vide

UsePAM no -> désactive la connection par mot de passe

AllowUsers votrelogin secondlogin -> restreint l'accès à votre login uniquement

DenyUsers test guest admin root snort apache nobody -> interdire l'accès à certains users, pour les paranos...

MaxStartups 1 -> limite la connection, normalement 6 par défaut

Restreindre la connexion à un utilisateur

Moins de monde autorisé à se connecter via ssh, moins de risques il y aura…

AllowUsers monuserquipeutseconnecter

Il est possible de spécifier plusieurs utilisateurs ou un masque d'expression régulière, je vous laisse lire la doc pour un paramétrage plus fin

*

Restreindre la connexion à un groupe

dans le même esprit que le paramètre ci-dessus on peut autoriser directement tous les utilisateurs d'un groupe.

AllowGroups mongroupadmin

Les options qu'il est conseillé de changer dans un premier temps sont :

*

Le port ( défaut 22 )

Nous allons le mettre ici à 10010

Port 10010

Une fois configuré il vous suffit de relancer SSH, à faire en root :# /etc/init.d/sshd restart

Navigation via SSH

Pour voir les fichiers avec konqueror et Nautilus rien de plus simple

Konqueror$ fish://user@192.168.1.x

Nautilus$ ssh://user@192.168.1.x:22

Pour te connecter sur un serveur ssh qui n'a pas le port 22 par défaut.$ ssh mattux@mon.serveur.org -p 10010

-p 10010 bien sûr à adapter au port ouvert, son numéro !

Avec la configuration de base le mot de passe de la session vous sera demandé, avec la clé rien ne vous sera demandé.

Aller plus loin

Tunnel crypté en SSH

Création du tunnel SSH

Il se peut que vous vouliez établir une connexion distante pour transiter des données de manière 100% transparente et sécurisée, nous allons donc établir un tunnel ssh.# ssh -L 5901:localhost:5900 user@80.80.80.80

Cette technique est très utile pour relier en local un bon nombre d'utilisation, comme sur kde distant, un serveur smtp personnel, une boite mail ( pop ou imap ) personnelle, un bon nombre d'utilisation on recourt à cette technique.

Dernière modification par smolski (01-11-2009 22:08:44)

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Dernière modification par phlinux (14-07-2009 18:25:07)

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Dernière modification par phlinux (15-07-2009 00:22:11)

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

pour te connecter sur un serveur ssh qui a pas le port 22 par defaut.

Salut

MaTTuX_

\o/ Le closedSource c'est tabou on a viendra tous à bout \o/

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Secure Shell (SSH) est à la fois un programme informatique et un protocole de communication sécurisé. Le protocole de connexion impose un échange de clés de chiffrement en début de connexion. Par la suite toutes les trames sont chiffrées. Il devient donc impossible d'utiliser un sniffer pour voir ce que fait l'utilisateur. Le protocole SSH a été conçu avec l'objectif de remplacer les différents programmes rlogin, telnet et rsh.

Smolski mets la dans les deux car c est une commande aussi

Salutation

MaTTuX_

\o/ Le closedSource c'est tabou on a viendra tous à bout \o/

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

Dernière modification par smolski (15-07-2009 19:57:58)

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Dernière modification par smolski (15-07-2009 20:26:15)

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

re-

Tiens @smolski, comme un onc j'ai tenté la génération de la clé par rsa. Pas moyen de moyenner : accès par ssh bloqué (obligé de remettre un écran sur le serveur). Par contre dsa nickel, vite fait.

Peut p't'êt alléger le wiki, toua ?

Tu en dirais plus sur ton erreur on pourrai t aider ![]()

MaTTuX_

\o/ Le closedSource c'est tabou on a viendra tous à bout \o/

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

Remplacer user par votre login sur le second PC et le x par la véritable ip de votre machine hôte,

qu'il faudrait lire :

Remplacer user par le login du PC serveur et le x par la véritable ip du même PC serveur également,

Car je crois comprendre que tu as utilisé le nom de l'user sur le PC d'où tu tapes la commande ssh (PC hôte)...

Et non l'user (et le passwd) de celui du PC serveur (le PC où tu veux te diriger...)

Yop ?

Auquel cas, une reformulation est indispensable... ![]()

Quid des bonnes volontés ?

Je sors coquine (dans sa robe gitane rose pâle... mmmmmmmmh !) pour quelques courses ce matin...

Amitié, Joel

Dernière modification par smolski (10-08-2009 08:11:08)

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

PermitRootLogin no -> évite la connection root « plus que recommandé »

RSAAuthentication yes -> active la reconnaissance RSA

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys -> va uniquement chercher la clé sur ce fichier

PasswordAuthentication no -> désactive la connection par mot de passe

PermitEmptyPasswords no -> désactive les mots de passe vide

UsePAM no -> désactive la connection par mot de passe

AllowUsers votrelogin secondlogin -> restreint l'accès à votre login uniquement

DenyUsers test guest admin root snort apache nobody -> interdire l'accès à certains users, pour les paranos...

MaxStartups 1 -> limite la connection, normalement 6 par défaut

Comme indiqué dans le tuto ?

Je pense que oui, mais une confirmation serait le bienvenu... Yop !

Perso, je n'utilise pas de clé... ![]()

Amitié, Joel

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Si ce n'est pas le cas, remplacer le nom par votre adresse ip.

$ scp /home/user/.ssh/id_dsa.pub user@192.168.1.x/home/user/.ssh/authorized_keys

mot_de_passe

Voilà votre clé est en place, maintenant passons à la sécurité de votre système.

veiller à mettre " : " après l'ip du serveur

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne

saque eud dun (patois chtimi : fonce dedans)

Hors ligne

$ scp /home/user/.ssh/id_dsa.pub user@192.168.1.x :/home/user/.ssh/authorized_keys

Pages perso : feh, omegat, udisks, passerelle, schroot vraiment transparent

Hors ligne