Vous n'êtes pas identifié(e).

Peut-être un début de piste :

Après avoir supprimé ma clé de Thunderbird

J'ai généré une autre clé (avec gpg). La différence c'est que je n'ai pas donné la même adresse mail que celle de mon compte.

L'importation c'est correctement déroulée... Mais la, la clé n’apparaît pas dans le panneau Chiffrement de bout en bout.

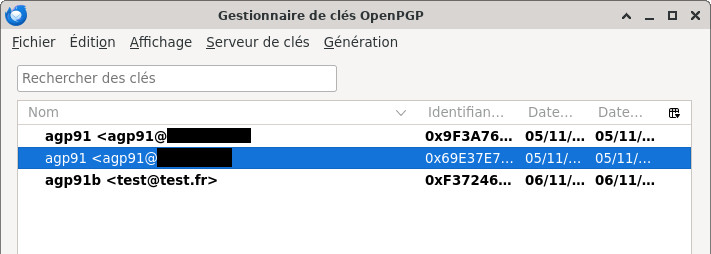

Elle apparaît seulement dans le gestionnaire des clés GPG

=========

=========

=========

@ubub : Est-ce que ta clé dispose de la même adresse mail que celle de ton compte ?

[edit]

Et lorsque je désire créer un nouveau message le bouton [Chiffré] est maintenant grisé et son icône cadenas barrée.

Dernière modification par agp91 (06-11-2024 11:55:48)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

L'importation c'est correctement déroulée... Mais la, la clé n’apparaît pas dans le panneau Chiffrement de bout en bout.

Elle apparaît seulement dans le gestionnaire des clés GPG

Bon, je suis pas tout seul alors ...

J'ai survolé les bugs recensés par l'équipe PGP de thunderbird et n'ai rien trouvé de similaire ..; Mais il était tard, je commençait à en avoir marre ...

Oui, l'adresse et le nom (aussi) sont les mêmes sur la clé et pour le compte thunderbird ..;

J'avoue Thunderbird commence à me courrir avec cette histoire, je vais faire des tests avec Evolution qui lui utilise GnuPGP.

Hors ligne

Hors ligne

Si tout le monde pense pareil, c'est qu'aucune personne ne pense beaucoup.

Intel® Core™2 Duo E8500 × 2

4,0 Gio DDR3 - 1333 MHz

Et si vous cherchiez votre solution dans le wiki => https://debian-facile.org/accueil

Hors ligne

En regardant dans "outils", on accède au gestionnaire de clé de Td.. Il est de là possible d'exporter la clé vers un email... Ce que je viens de faire. Cela joint un fichier de clé au mail mais ne signe pas le mail numériquement...

Bref, ça sert pas à grand chose, ...

a un moment il faut bien partagé ta clé publique au moins une fois avec ton destinataire pour qu'il puisse lire tes mails, inconvénient si tu l'envoies par mail, il peut potentiellement être intercepté par un tiers qui tu coup aura ta clé publique et pourra lire tes futur messages chiffré sans que tu le sache

de plus ton destinataire doit vérifier l'empreinte numérique de ta clé avant de l'accepter

Qu’est-ce qui est nécessaire pour envoyer un message chiffré ?

Vous devez configurer et sélectionner votre clé personnelle.

Vous devez avoir une clé publique acceptée pour chaque destinataire du message chiffré que vous souhaitez envoyer. Les clés publiques sont souvent jointes aux messages de vos correspondants et correspondantes. Il y a plus d’informations sur l’obtention des clés publiques d’autres personnes dans une autre section de ce document.

Vous devez vérifier que les clés publiques de vos correspondants et correspondantes leur appartiennent réellement. Si vous acceptez la clé publique de quelqu’un sans la vérifier, vous exposerez votre communication à l’attaque de l’homme du milieu.

Si vous n’avez pas la clé publique de chaque destinataire, l’envoi de votre message est bloqué et Thunderbird vous en avertit. Vous pouvez choisir soit de ne pas envoyer le message du tout, soit de désactiver le chiffrement et envoyer le message sans protection.

Dernière modification par Croutons (06-11-2024 14:34:09)

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

a un moment il faut bien partagé ta clé publique au moins une fois avec ton destinataire pour qu'il puisse lire tes mails, inconvénient si tu l'envoies par mail, il peut potentiellement être intercepté par un tiers qui tu coup aura ta clé publique et pourra lire tes futur messages chiffré sans que tu le sache

de plus ton destinataire doit vérifier l'empreinte numérique de ta clé avant de l'accepter

Cela ne fonctionne pas comme ça :

Chiffrement/déchiffrement d'un message :

Un message est chiffré avec la clé publique du destinataire, qu"il déchiffre (le destinataire) avec sa clé privé.

Une clé publique peut donc être partagée sans crainte (c'est pour cela qu'elle est dite publique).

(fr) 4. Chiffrement et déchiffrement (gnupg.org)

Signature/vérification d'un message :

C'est l'inverse, un message est signé avec la clé privé et vérifié avec la clé publique

(fr) 5. Signer et vérifier des signatures (gnupg.org)

Ainsi en partageant sa clé publique avec tous,:

N'importe qui peut ainsi écrire au propriétaire de la clé publique un message chiffré... Seul celui qui connaît la clé privé correspondante peut déchiffrer (le propriétaire de la paire de clé).

C'est avec la clé privée qu'est signé un message... La signature peut être vérifiée par tous ceux qui dispose de la clé publique correspondante. Aucune autre clé ne peu servir à vérifier. C'est ainsi que ce lui qui signe prouve son identité (si sa clé privée n'est pas compromise).

Dernière modification par agp91 (06-11-2024 15:46:33)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

pub rsa4096 2024-10-28 [SC] [expire : 2029-10-27]

A670FB2A3958A27E7907B64Exxxxxxxxxxxxxxxxxxx

uid [ totale ] xxxxxxx (la clef qui signe bubu) <xxxxxxxxxxxxxxxxxxxxxx@no-log.org>

J'ai accès à 7 autres clés associées à des adresses e-mail ou autrement dénommées comptes de messagerie et toutes ont leur sous-clé. Je ne sais pas ce que cela signifie, mais c'est quand même intrigant.

Soit des clés RSA 4096 - RSA 4096, exemple :

pub rsa4096 2014-02-03 [SC] [expire : 2026-08-07]

0BC9A60F2AA6AA61517869xxxxxxxxxxxxxxxxxxxxxxx

uid [ totale ] The xxxxxx Project <contact@xxxxxxxxxxx.org>

sub rsa4096 2014-02-03 [E] [expire : 2026-08-07]

Soit des clés ed25519 - cv25519 :

pub ed25519 2024-02-23 [SC]

1E11B28093BB6F282B3Cxxxxxxxxxxxxxxxxxxxxxxx

uid [ totale ] <es3hmtzde@xxxxxxxxxxxxxxxxxxxxxxx.org>

sub cv25519 2024-02-23 [E]

Si tout le monde pense pareil, c'est qu'aucune personne ne pense beaucoup.

Intel® Core™2 Duo E8500 × 2

4,0 Gio DDR3 - 1333 MHz

Et si vous cherchiez votre solution dans le wiki => https://debian-facile.org/accueil

Hors ligne

Mozilla a écrit :Vous devez vérifier que les clés publiques de vos correspondants et correspondantes leur appartiennent réellement. Si vous acceptez la clé publique de quelqu’un sans la vérifier, vous exposerez votre communication à l’attaque de l’homme du milieu.

C'est pour cela que les clés publiques devrait être échangées de mano à mano, lors des rencontres physiques (échange de clé USB contenant la clé publique).

Sinon il y a le circuit de confiance. Celui dont on est certain de sa clé publique et en qui on a confiance, certifie la clé publique d'un autre.

Dernière modification par agp91 (06-11-2024 16:09:44)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

Dernière modification par Croutons (06-11-2024 16:20:47)

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

Dernière modification par agp91 (06-11-2024 16:31:01)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

PGPGPG

est un wrapper qui permet d'appeler GnuPG (Gnu Privacy Guard) en utilisant les options de ligne de commande de PGP(Pretty Good Privacy). PGP et GnuPG sont des programmes de cryptage

avec des moteurs de cryptage de haute sécurité. Cependant, PGP est disponible gratuit mais n'est pas vraiment un logiciel libre. GnuPG, en revanche GnuPG, est un logiciel réellement libre et dispose de fonctionnalités supplémentaires, mais avec une syntaxe de ligne de commande différente de celle de PGP.

mais avec une syntaxe de ligne de commande différente de celle de PGP.

Le but de pgpgpg est d'ajouter une syntaxe de ligne de commande en face de GnuPG égale à celle de PGP 2.6.

Dernière modification par Croutons (06-11-2024 16:42:41)

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

PGP est l'original, dont le code est fermé

Son concepteur à établi la norme OpenPGP

De nombreux outils fermés se sont appuyés dessus.

Puis il y a eu gpg (GnuPg) pour le libre.

https://www.openpgp.org

Comme le dit la doc de Mozilla, Thunderbird n'utilise plus gpg... Ils ont du coder eux même une implémentation d'OpenPGP.

La doc de Mozilla indique seulement : "Fonctionnalité OpenPGP intégrée".

[edit]

Dernière modification par agp91 (06-11-2024 18:33:11)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

Comme le dit la doc de Mozilla, Thunderbird n'utilise plus gpg... Ils ont du coder eux même une implémentation d'OpenPGP.

Si la doc de Mozilla raconte ça, c’est trompeur. Thunderbird inclut une copie de RNP pour sa prise en charge d’OpenPGP.

Je suis d’ailleurs assez surpris que Debian autorise ça, ils devraient normalement utiliser la version fournie par Debian de cette bibliothèque plutôt que leur propre copie. Mais j’imagine que Thunderbird a droit aux même exceptions aux bonnes pratiques d’empaquetage que Firefox et Chromium.

Hors ligne

agp91 a écrit :Comme le dit la doc de Mozilla, Thunderbird n'utilise plus gpg... Ils ont du coder eux même une implémentation d'OpenPGP.

Si la doc de Mozilla raconte ça, c’est trompeur. Thunderbird inclut une copie de RNP pour sa prise en charge d’OpenPGP.

Non ils ne racontent pas ça,

C'est pour cela que j'ai utilisé le conditionnel (Ils ont du coder...).

Ils indiquent : Thunderbird 78 and its integrated OpenPGP functionality (que je traduits par : Thunderbird 78 et sa fonctionnalité OpenPGP intégrée).

Plus bas, il y un titre de paragraphe : GnuPG vs. RNP and key storage (que je traduit par : GnuPG vs. RNP et le stokage de clé). Ou est expliqué que le trousseau de GnuPG n'est plus utilisé pour stocker les clés (et qu'il faut utiliser un mot de passe à Thunderbird pour éviter le risque des fuites de clé). vv222 pour le recadrage.

vv222 pour le recadrage.

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

Dernière modification par ubub (06-11-2024 21:52:11)

Hors ligne

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

@gilles : Le problème n'est pas le nom de ma boîte mail ou des canaux que j'utilise, ni ma clef, ni seahorse (qui est total hors-sujet), mais l'intégration d'une clef GPG dans Thunderbird; et les difficultés que je rencontre pour le faire ...

Le problème est le manque de prise en compte de la réciprocité de la démarche de ta part et de ta volonté de ne pas faire de test, alors forcément la démarche d'échanges de messages chiffrés, signés échoue.

Depuis plusieurs jours, en privé et en public, tu dis : « Ma clé, ma clé, ma clé dans ThunderBird ! » en sautant comme un cabri ! Mais as-tu seulement pensé qu'il fallait que tu intègres aussi ma clé dans ton ThunderBird ?

Tu ne m'en a jamais parlé. D'autant plus que cela aurait été un bon test pour savoir si ton ThunderBird intègre bien les clés publiques PGP.

En privé, je suis obligé de te prouver par a+b que mes communications chiffrées, signées ne peuvent pas s'établir vers ton adresse no-log.org et que vers d'autres correspondants elles réussissent, je te demande donc de me fournir une autre adresse de messagerie où je puisse te joindre, tu te fais tirer l'oreille pour me la fournir, finalement tu me la fournis sans me fournir sa clé publique, ni sans avoir publié sur des serveurs de clés cette clé publique.

À partir de là, qu'est-ce que je suis censé faire ?

Si tout le monde pense pareil, c'est qu'aucune personne ne pense beaucoup.

Intel® Core™2 Duo E8500 × 2

4,0 Gio DDR3 - 1333 MHz

Et si vous cherchiez votre solution dans le wiki => https://debian-facile.org/accueil

Hors ligne

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

y'a une option envoie de clé publique quand on rédige un message

Joindre -->Ma clé Publique Open PGP

Fonctionne pas, c'est grisé aussi...

Toujours le même problème, pas de clé définie pour Thunderbird, alors qu'elle est présente dans son "gestionnaire de clé" ![]()

Hors ligne

Exporter sa clé dans un fichier avec la commande gpg -a --export <id/name>

Dans Thunderbird, dans le Gestionnaires des clés GPG > Fichiers > Importer des clés publiques depuis un fichier

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

Pour envoyer une clé publique par email, il faut d'abord l'importer.

Ma clé est dans le gestionnaire de clé de Thunderbird.

Pour rappel, toutes l'opération (de 1 à 10,comme décrit dans le post d'agp précédement) se déroulent bien... jusqu'au bandeau vert « vos clé ont été importées avec succès », effectivement, à ce moment là, elle apparait dans le gestionnaire de clé de Thunderbird, en surbrillance, ce qui fait qu'il la considère comme une clé privé... Mais c'est tout. Manque le tableau suivant.

Donc, au final, y'a ma clé dans le gestionnaire de clé, mais toutes les options restent grisées, et si j'essaie de faire un truc avec ma clé qui est dans le gestionnaire, Td me répond qu'il n'y a pas de clé définie pour Thunderbird, ou qu'il ne la trouve pas ...

Bref, ...

Hors ligne

Dernière modification par agp91 (07-11-2024 13:31:31)

La liberté est gratuite et accessible à tous. Sinon ça n'en est pas.

Hors ligne

-->les cahiers du debutant<-- WikiDF-->Découvrir les principales commandes Linux<--

L' expérience, c'est le nom que chacun donne à ses erreurs. Oscar Wilde

Hors ligne

Hors ligne

Exemple de réponse avec une clé associée à une adresse nine.testrun.org :

/home/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx/.gnupg/pubring.kbx

---------------------------------------

sec rsa4096/XXXXXXXXXXXXXX 2024-02-26 [SC] <- La clé secrète

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

uid [ ultime ] Gxxxx <xxxxxxxxxxx@nine.testrun.org> <- L'identifiant

ssb rsa4096/XXXXXXXXXXXXXX 2024-02-26 [E] <- La première sous-clé

Tu pourras voir la liste des clés publiques qui sont enregistrées chez toi :

/home/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx/.gnupg/pubring.kbx

---------------------------------------

pub rsa4096/3F2DE2CA14F8F84D 2024-02-26 [SC] <- La clé publique

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

uid [ ultime ] Gxxxx <xxxxxxxxxx@nine.testrun.org> <- L'identifiant

sub rsa4096/XXXXXXXXXXXXXX 2024-02-26 [E] <- La deuxième sous-clé

Si tout le monde pense pareil, c'est qu'aucune personne ne pense beaucoup.

Intel® Core™2 Duo E8500 × 2

4,0 Gio DDR3 - 1333 MHz

Et si vous cherchiez votre solution dans le wiki => https://debian-facile.org/accueil

Hors ligne